Systembetrieb

Grundlegende Bedienung

In diesem Abschnitt werden hauptsächlich die Grundfunktionen des Community-Korrekturüberwachungssystems vorgestellt. Die üblichen Vorgänge von Benutzern sind: Anmelden, Kennwort ändern, Gruppe anpassen und Beenden.

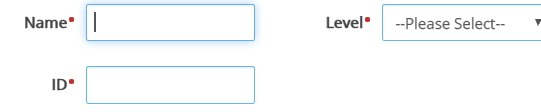

Login-System

Melden Sie sich mit Benutzername und Passwort an

§ Klicken Sie auf die Anmeldeschaltfläche auf der rechten Seite der System-Anmeldeoberfläche, um das Anmeldefenster zu erweitern.

§ Der Benutzer sollte den richtigen Benutzernamen und das passende Passwort eingeben und dann auf die Anmeldeschaltfläche klicken, um sich beim Community-Korrektursystem anzumelden (der Benutzername und das anfängliche Passwort werden vom Systemadministrator zugewiesen).

Eingabeaufforderung: Wenn Sie den Fehler eingeben, meldet das System „Benutzername oder Passwort ist falsch“. Sie können den Administrator bitten, das Passwort zurückzusetzen.

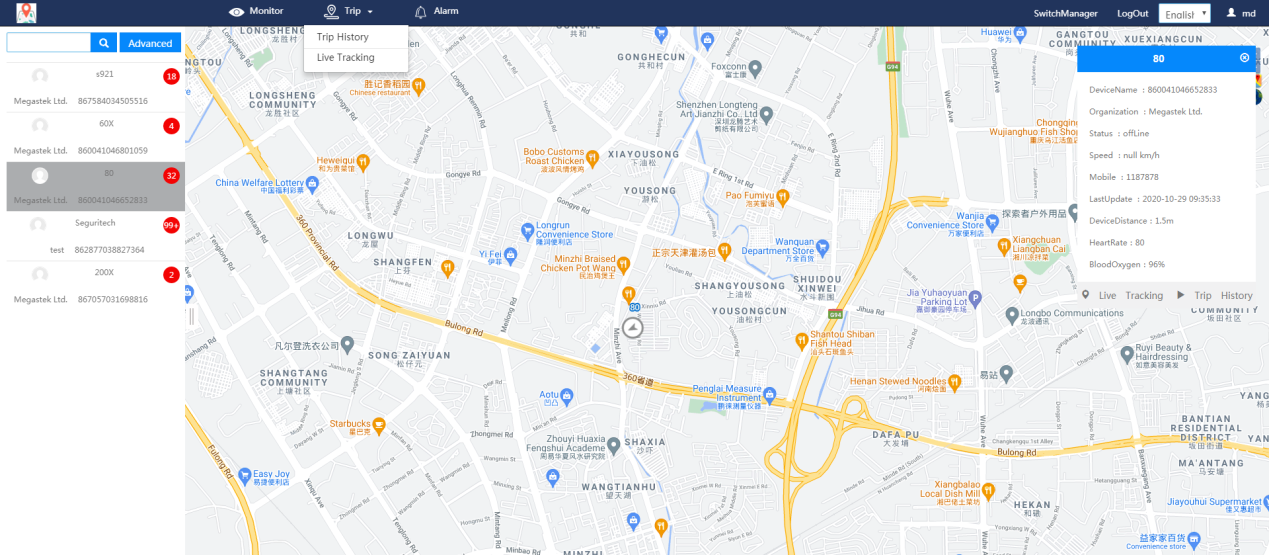

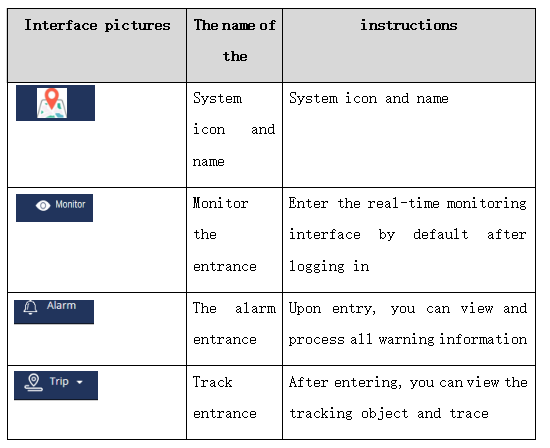

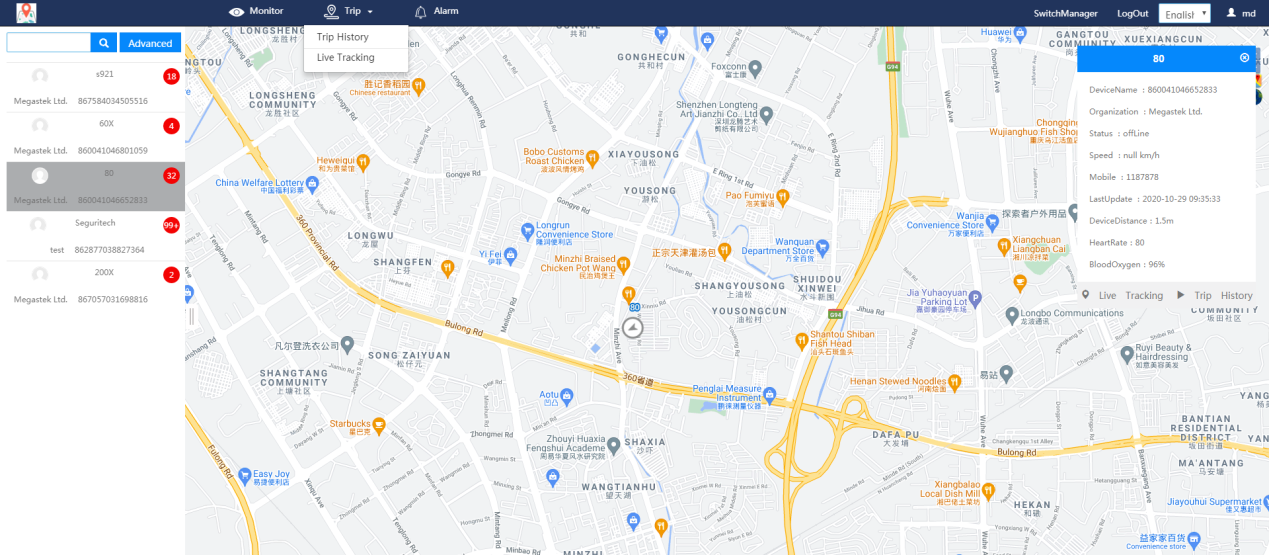

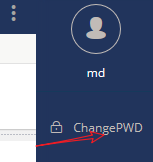

2.1.2 Homepage-Layout

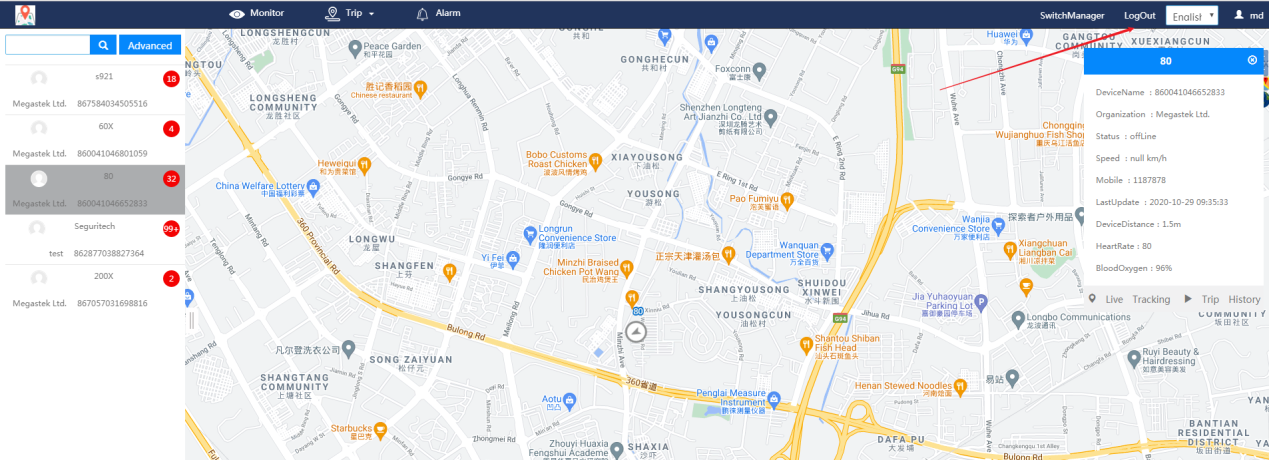

Wenn sich der Benutzer erfolgreich anmeldet, wird die Homepage-Oberfläche wie folgt angezeigt:

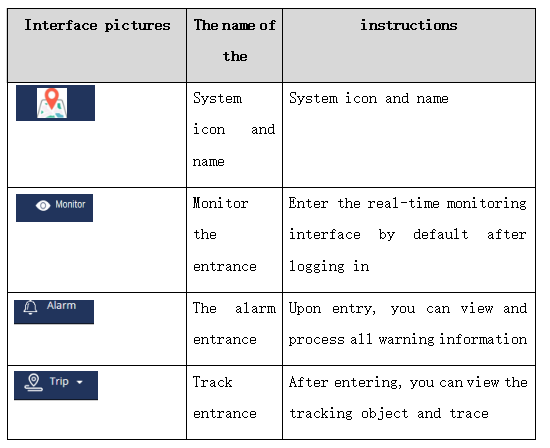

Das Oberflächenlayout der Homepage wird in der folgenden Tabelle erläutert:

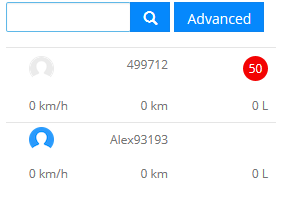

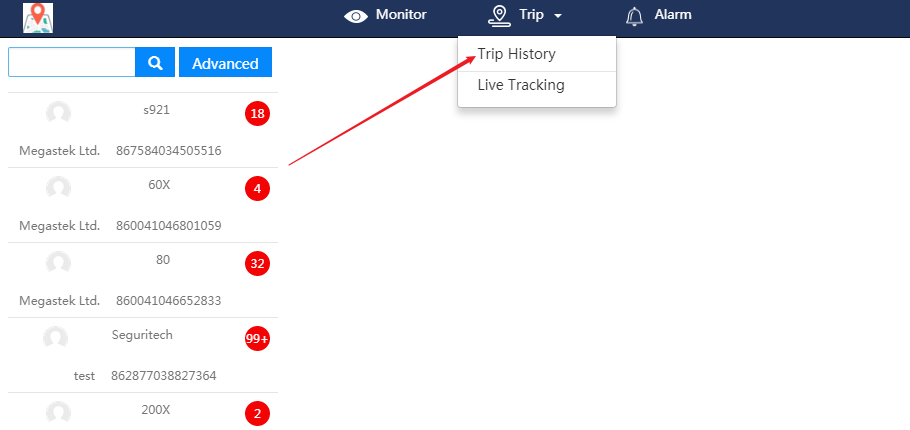

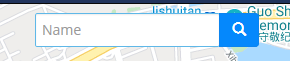

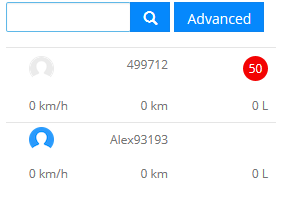

Erweiterte Abfrage: Geben Sie den Benutzernamen ein und klicken Sie, um den Benutzerstatus abzufragen

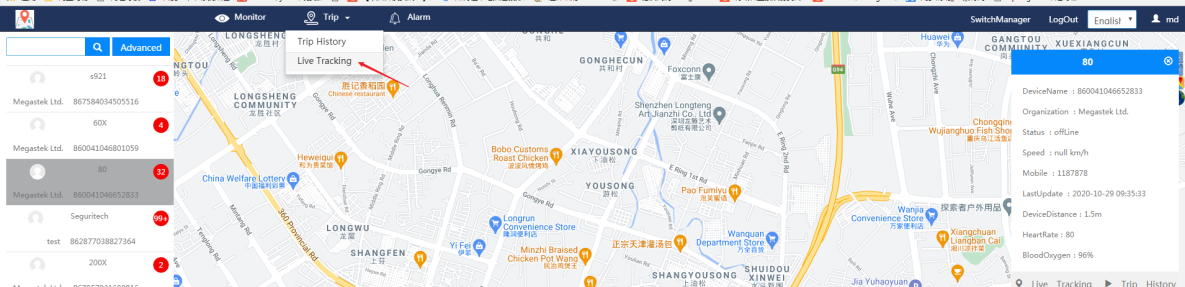

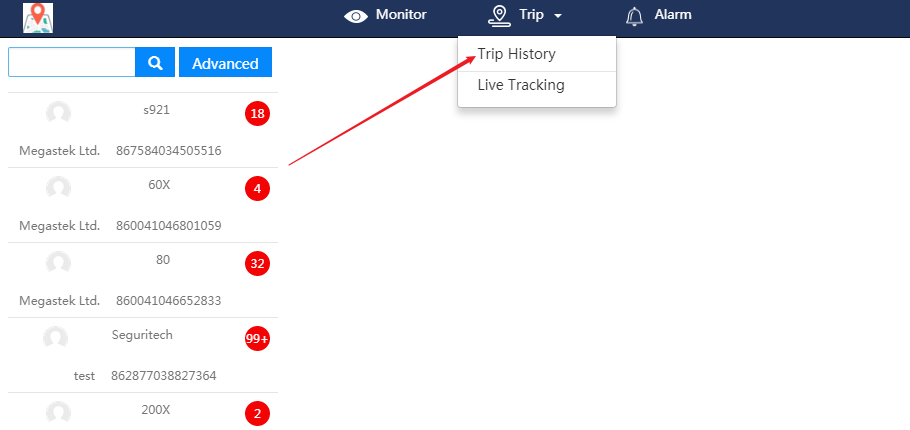

Track-Wiedergabe und Echtzeit-Tracking

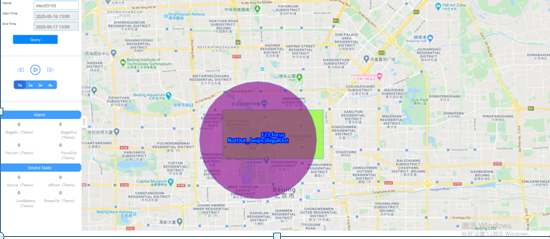

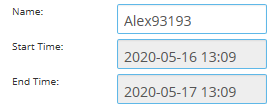

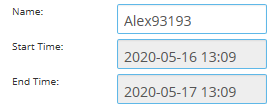

Klicken Sie hier, um die Titelwiedergabe wie unten gezeigt zu starten

Geben Sie den Benutzernamen ein, um ihn anzuzeigen. Sie können auswählen, ob die Uhrzeit angezeigt werden soll

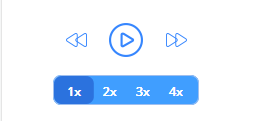

1-4-mal schnellere Wiedergabe

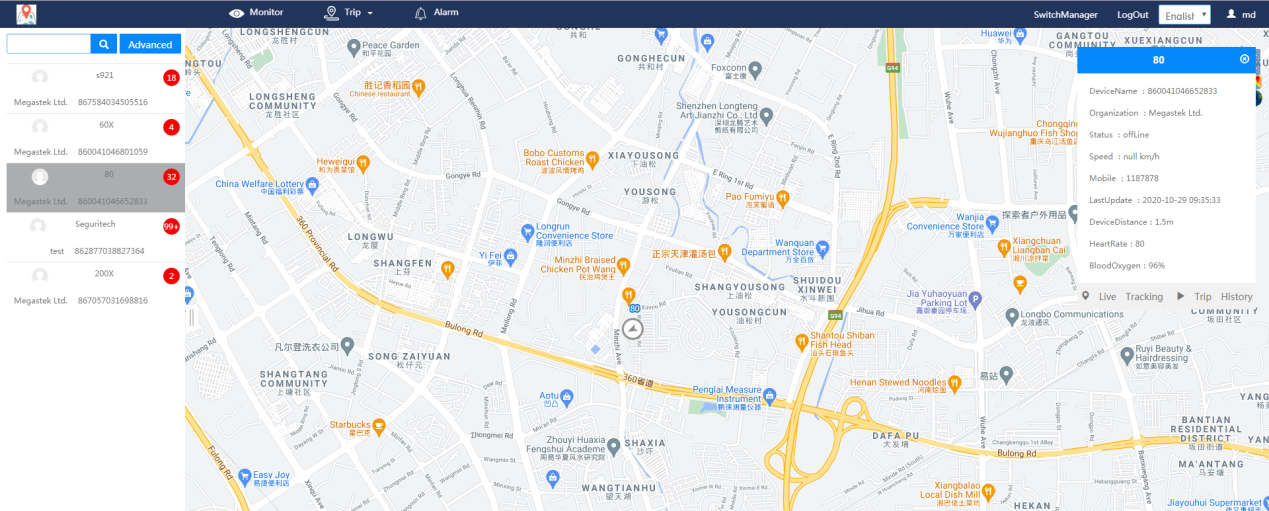

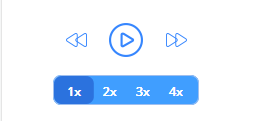

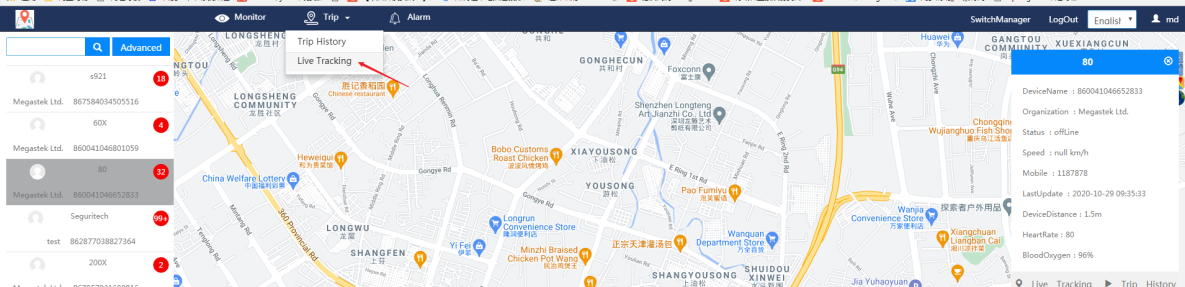

Klicken Sie hier, um die Echtzeitverfolgung aufzurufen

Rufen Sie die Seite wie unten gezeigt auf

Geben Sie einen Benutzernamen ein, um das Trace-Objekt anzuzeigen

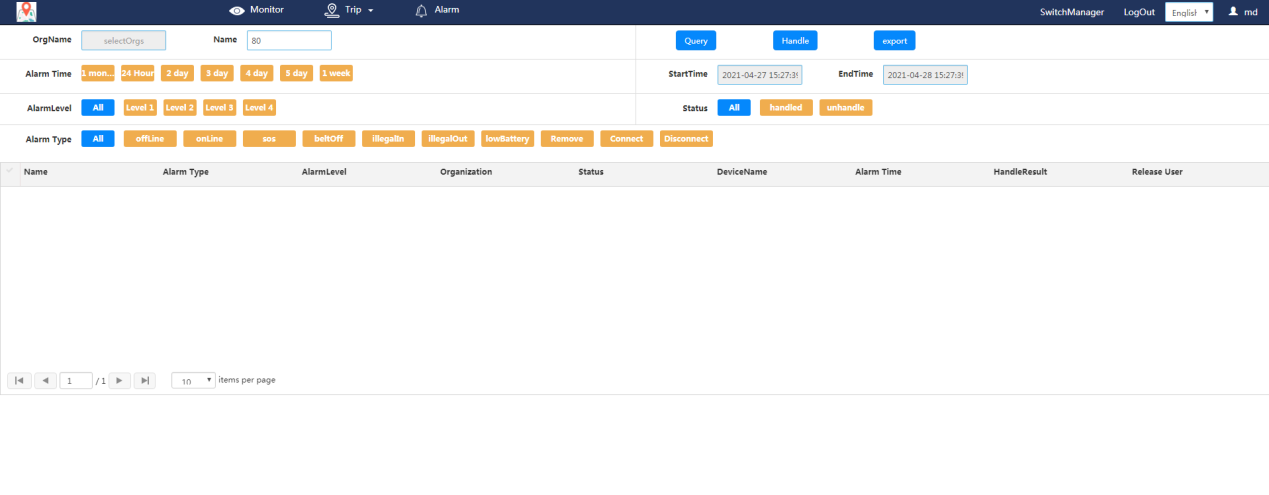

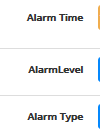

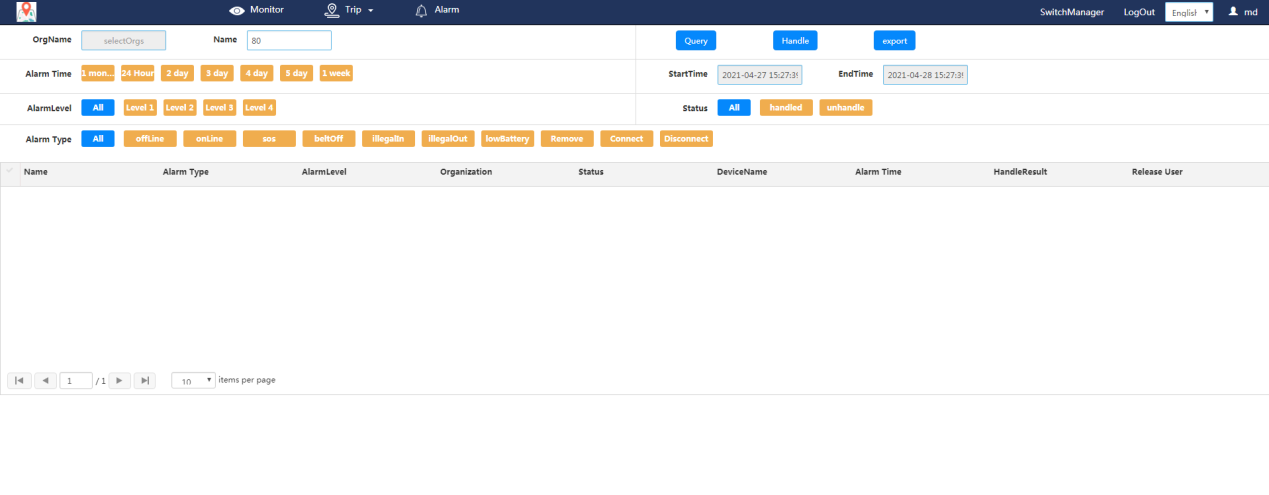

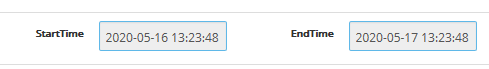

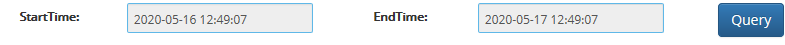

Details zum Alarm

Klicken Sie, um die Warndetails wie unten gezeigt einzugeben

Sie können die Alarmzeit, die Alarmstufe und den Alarmtyp anzeigen

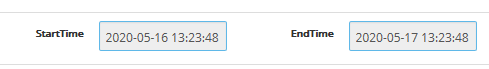

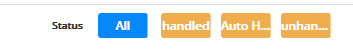

Überprüfen Sie nach der Abfragebearbeitung

Die Abfragezeit ist optional

Der Alarmzustand kann selbst behandelt werden

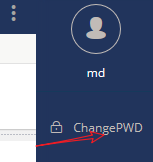

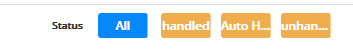

Ändern Sie das Passwort

Klicken Sie auf den Benutzernamen und dann auf die Schaltfläche „Passwort ändern“. Der Benutzer kann das ursprüngliche Passwort und das neue Passwort im neuen Passwortänderungsfenster eingeben und dann auf die Schaltfläche „Bestätigen“ klicken, um das Passwort zu ändern.

Abmelden

Wählen Sie „Abmelden“, um sich abzumelden.

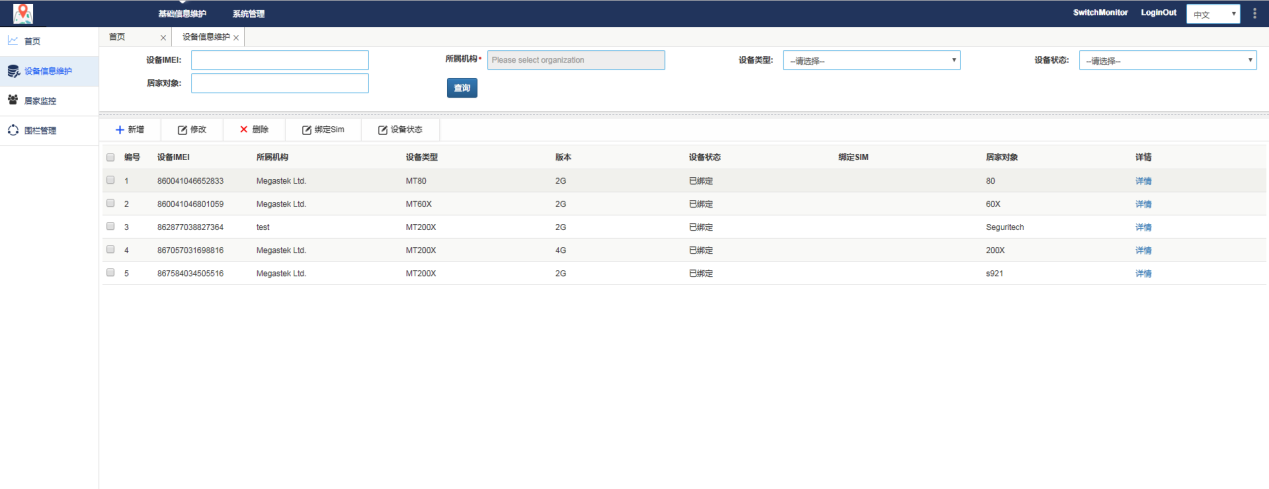

Das Management-Ende

Die Hintergrundverwaltung ist in zwei Module unterteilt: eine grundlegende Informationswartung und eine Systemverwaltung.  .

.

Nach der Anmeldung am System klickt der Benutzer auf die Schaltfläche links neben seinem Avatar, um in die Hintergrundverwaltung zu gelangen  .

.

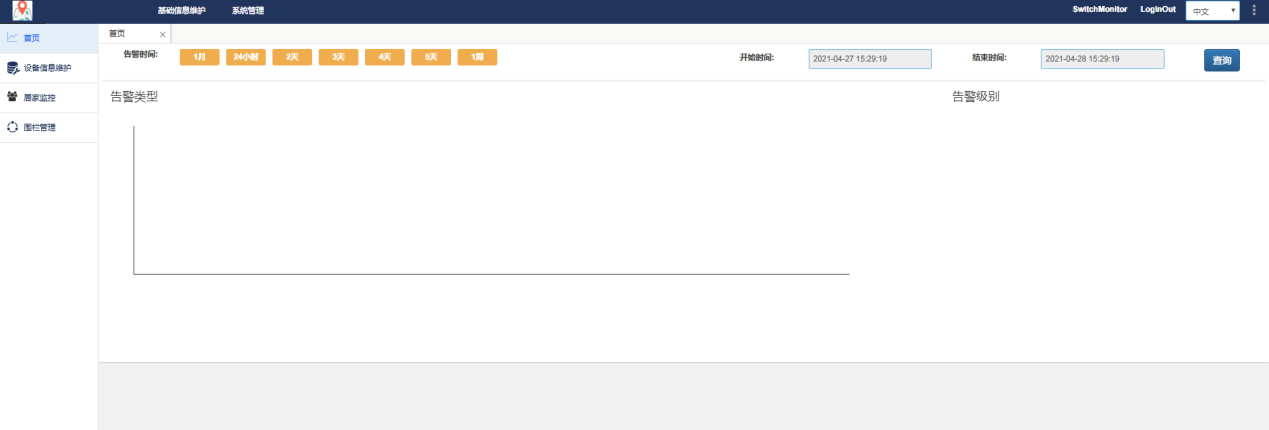

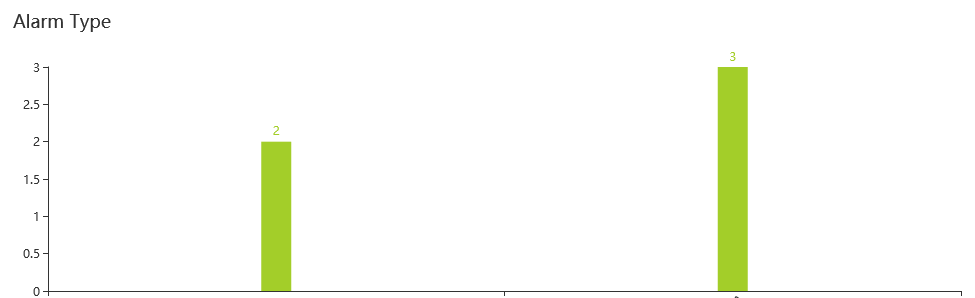

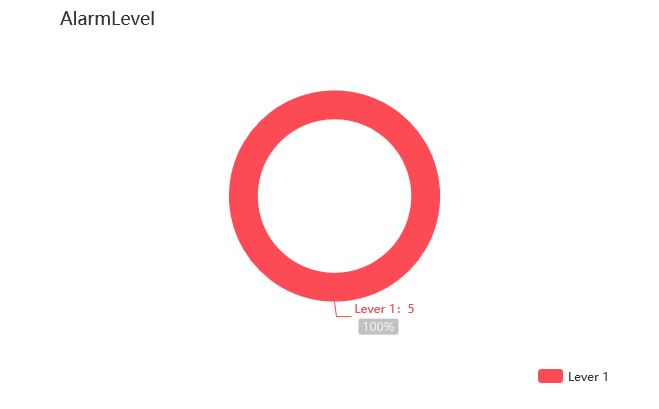

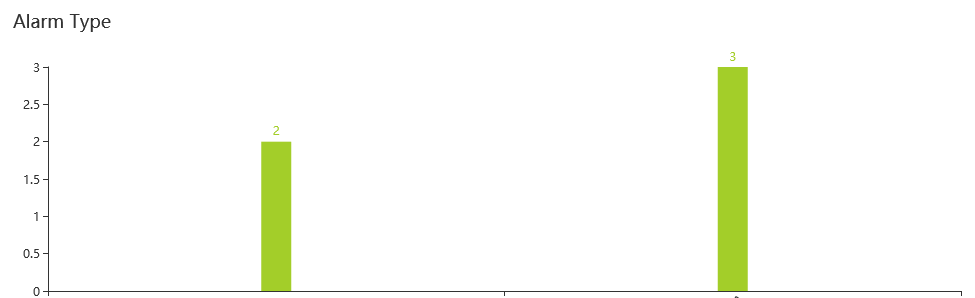

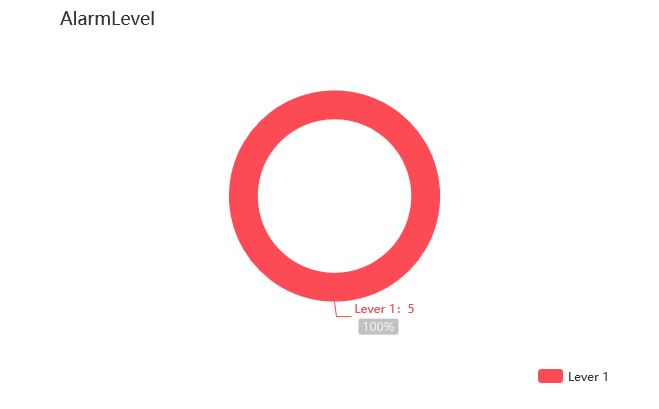

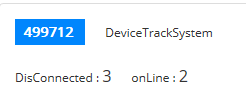

statistisch

Wenn der Benutzer die Hintergrundverwaltung aufruft, ist die Standardstartseite Statistiken. Der Systembenutzer kann über dieses Modul, das in drei Teile unterteilt ist, grundlegende Statistiken zu den Daten erstellen: Alarmstufe, Alarmtyp und Benutzer online.

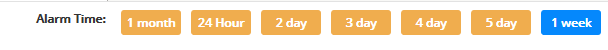

Wählen Sie die Ansichtszeit aus

Überprüfen Sie die vergangene Zeit

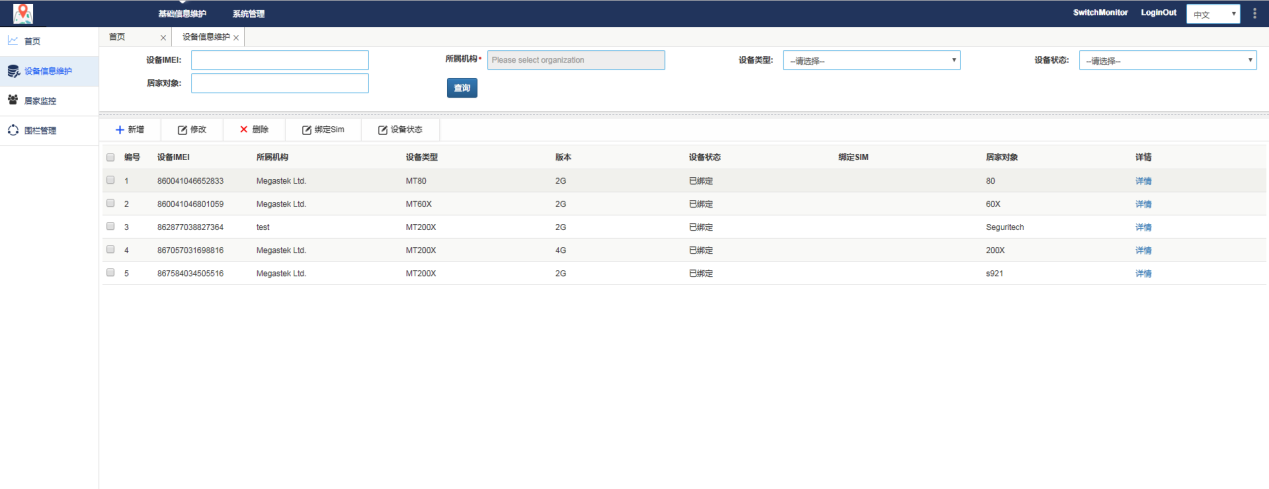

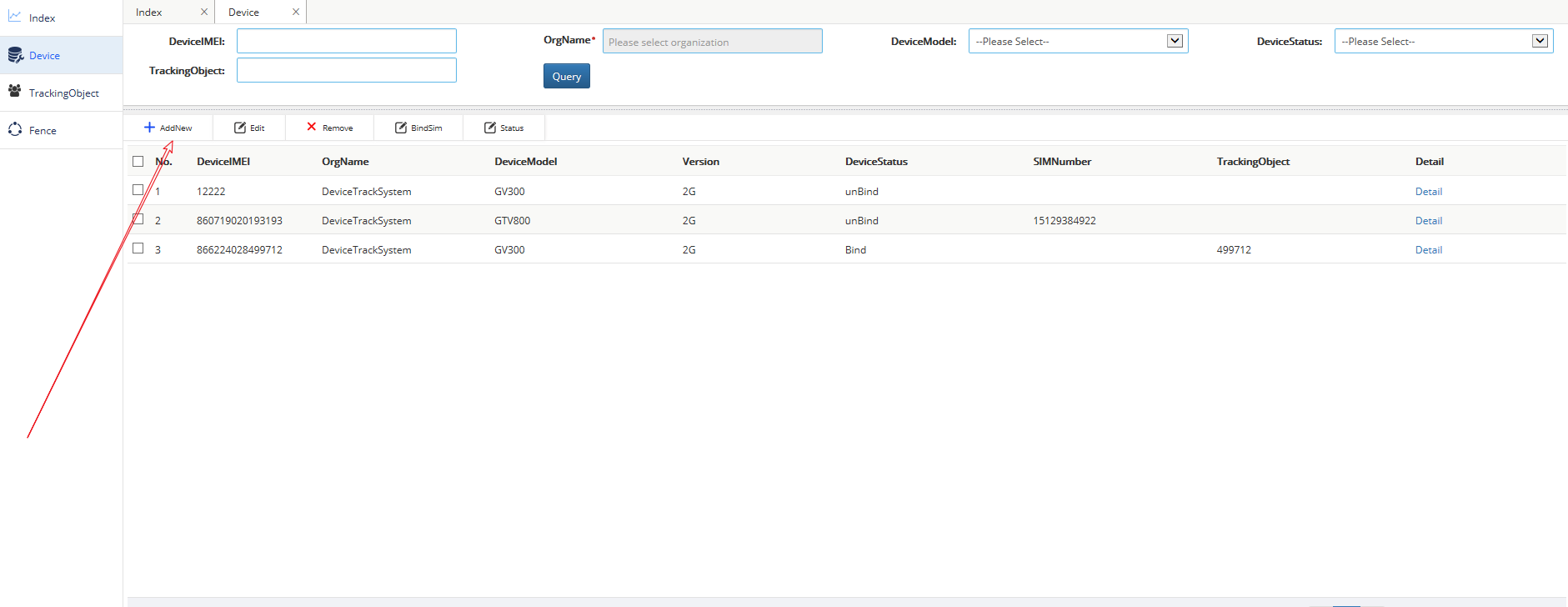

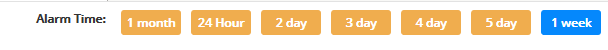

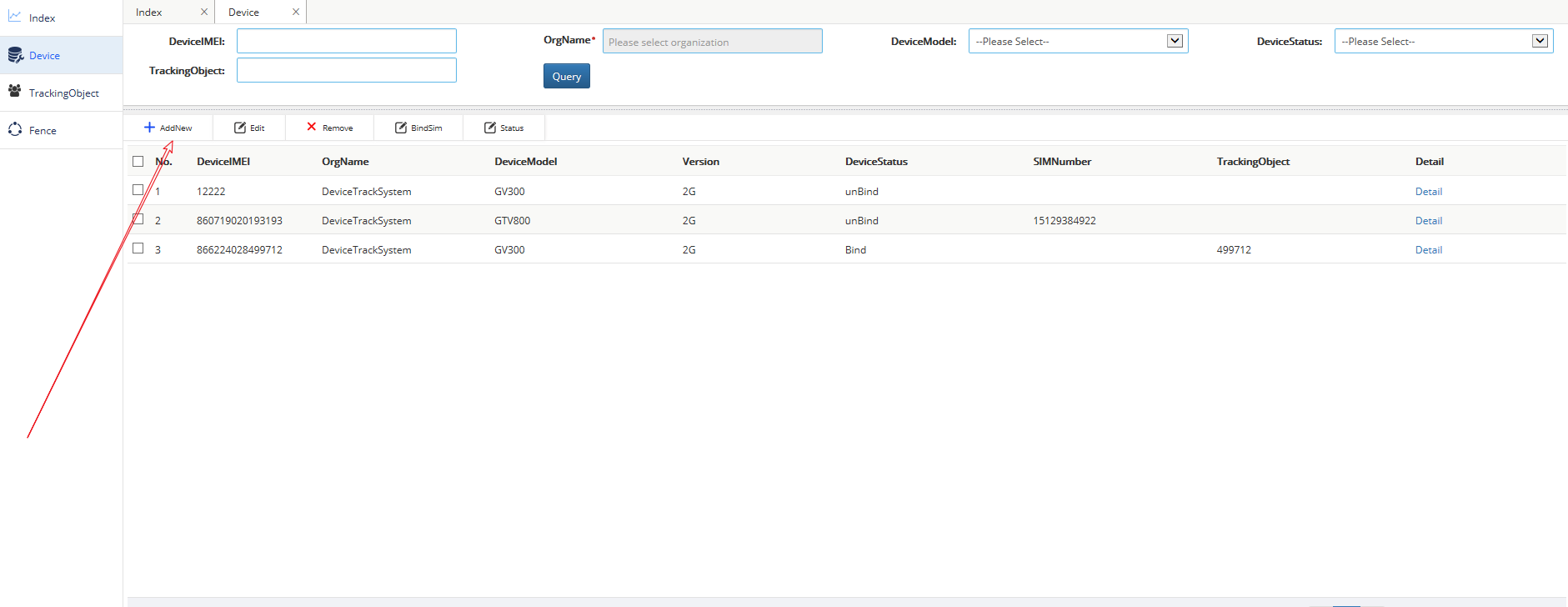

Management

Klicken Sie auf die Schaltfläche „Verwaltung“ in der linken Menüleiste, um die Verwaltungsliste zu erweitern. Von dieser Liste aus können Sie die Überwachungsobjekte, Geräte und Zäune verwalten.

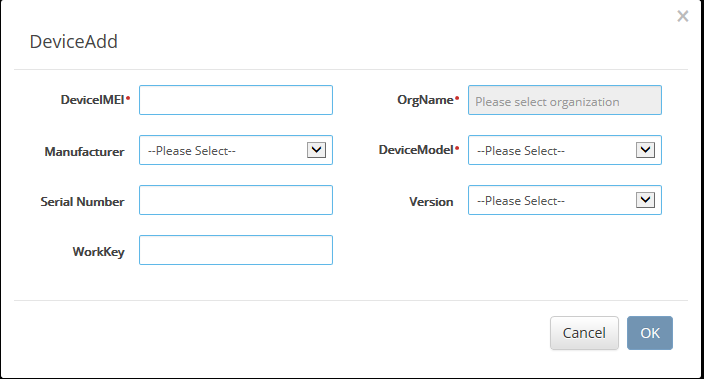

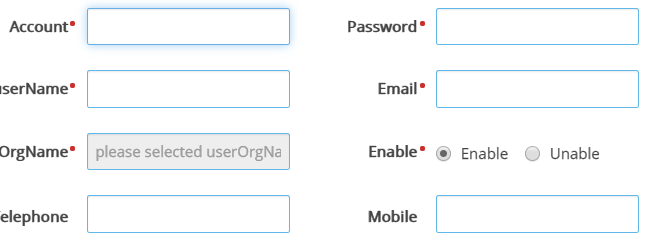

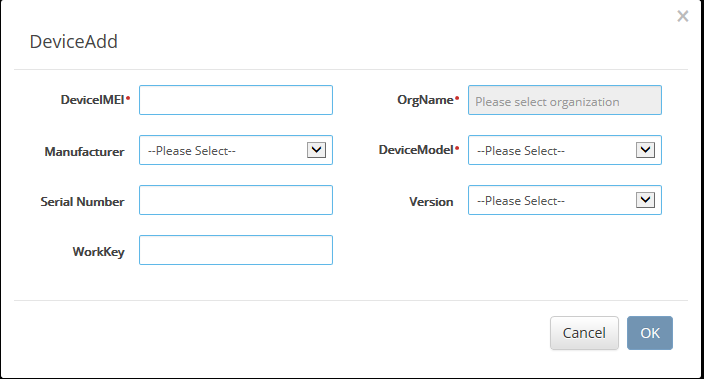

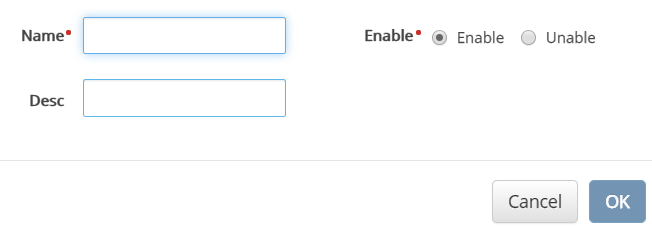

neu

Wenn Sie dem System neue Geräteinformationen hinzufügen möchten, können Sie auf klicken

Auf jedes Element folgt ein rotes *-Element;

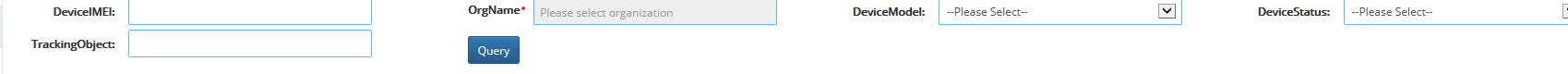

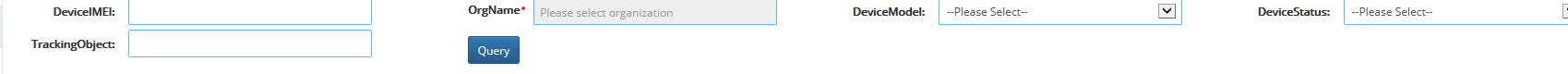

Schaltfläche zum Ändern von Geräteinformationen, Löschen von Geräteinformationen, Überprüfen und Löschen, Binden der SIM-Karte und Anzeigen des Gerätestatus. Erweiterte Abfragefunktion. Eingabe des Gerätenamens kann direkt abgefragt werden

Schaltfläche zum Ändern von Geräteinformationen, Löschen von Geräteinformationen, Überprüfen und Löschen, Binden der SIM-Karte und Anzeigen des Gerätestatus. Erweiterte Abfragefunktion. Eingabe des Gerätenamens kann direkt abgefragt werden

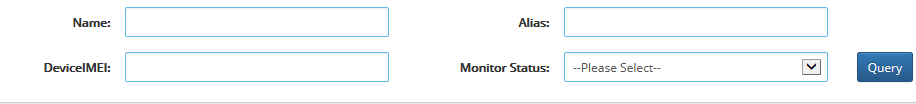

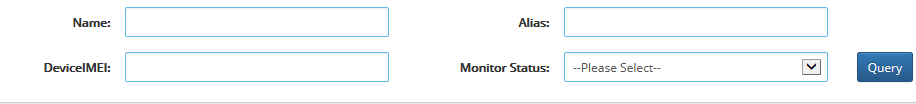

Überwachen Sie die Objektwartung

Klicken Sie zum Anzeigen

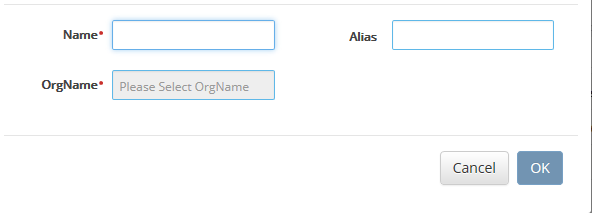

Erweiterte Abfragefunktion, Eingabe des Objektnamens, Abfrage eines neuen Objekts mit * erforderlich, zum Beenden OK drücken.

Erweiterte Abfragefunktion, Eingabe des Objektnamens, Abfrage eines neuen Objekts mit * erforderlich, zum Beenden OK drücken.

Objektinformationen ändern, eine Zeile zur Änderung auswählen, Objekt löschen, eine Zeile für den Vorgang auswählen, Gerätebindung, Zaunbindung, klicken, um Benutzerdetails anzuzeigen

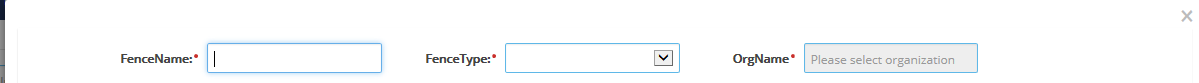

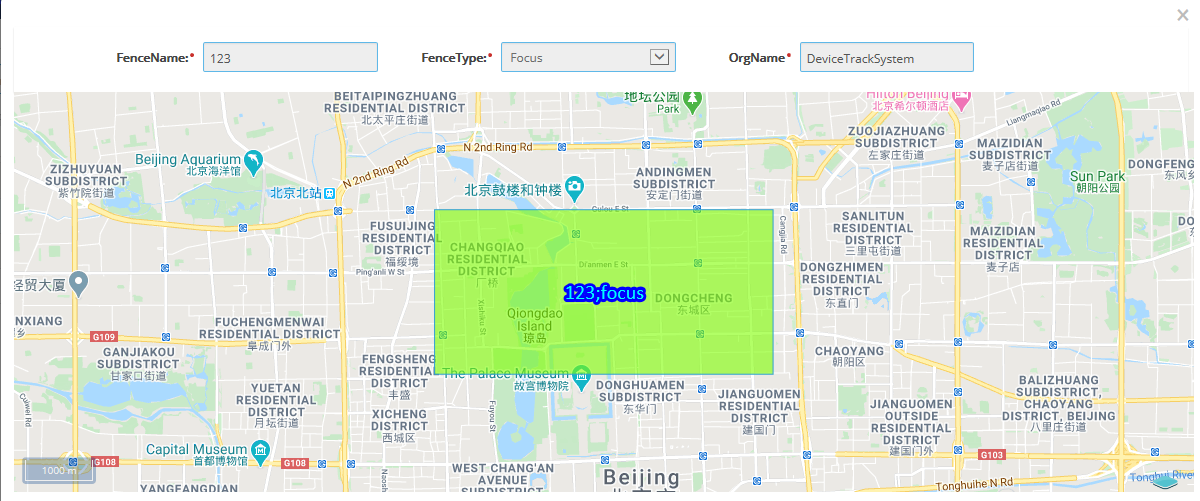

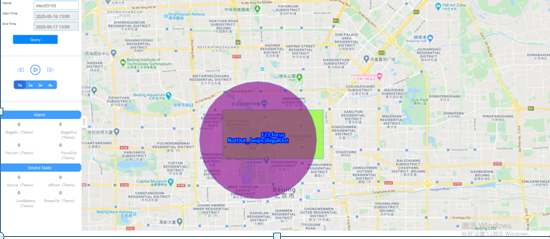

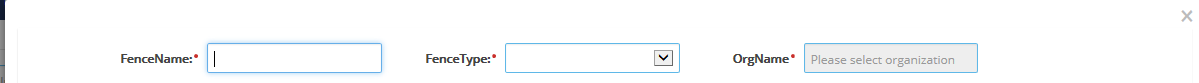

Verwaltung des Zauns

Zaun hinzufügen, klicken Sie auf Hinzufügen

Zaun hinzufügen, klicken Sie auf Hinzufügen

Geben Sie den Namen des Zauns und die Art des Zauns ein. Wählen Sie abschließend die Organisation aus, der Sie angehören, und löschen Sie den Zaun

Erweiterte Abfrage, geben Sie den abzufragenden Benutzernamen ein, klicken Sie auf die Schaltfläche „Details anzeigen“ und klicken Sie, um Zaundetails anzuzeigen

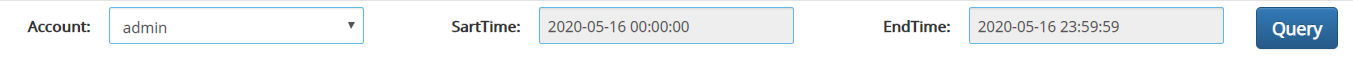

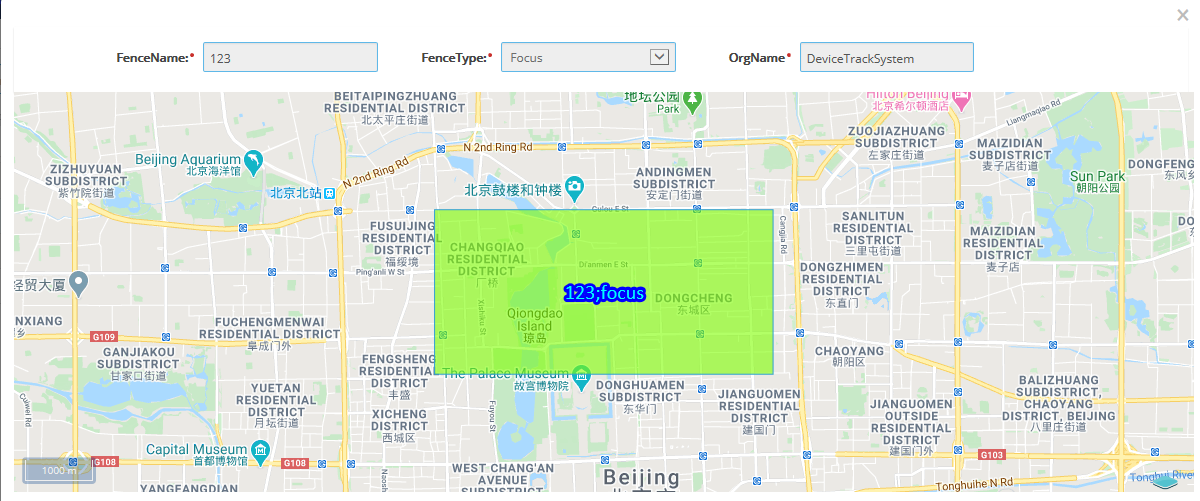

Protokollverwaltung

Zählen Sie Benutzeranmeldeprotokolle

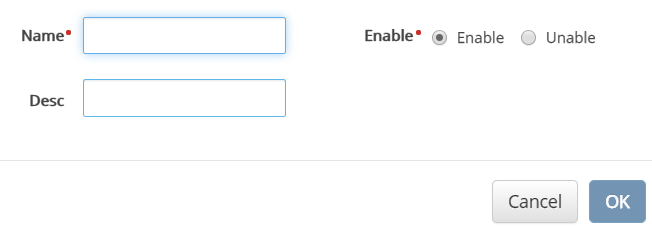

Rechteverwaltung

+Hinzufügen

+Hinzufügen

Geben Sie die Liste zum Hinzufügen von Berechtigungen ein

Geben Sie den Namen des Benutzers ein und drücken Sie OK, um den Vorgang zu beenden. Benutzerberechtigungen ändern, Benutzerberechtigungen löschen und Benutzerberechtigungen suchen. Benutzerberechtigungen können eine Massenlöschung durchführen.

Geben Sie den Namen des Benutzers ein und drücken Sie OK, um den Vorgang zu beenden. Benutzerberechtigungen ändern, Benutzerberechtigungen löschen und Benutzerberechtigungen suchen. Benutzerberechtigungen können eine Massenlöschung durchführen.

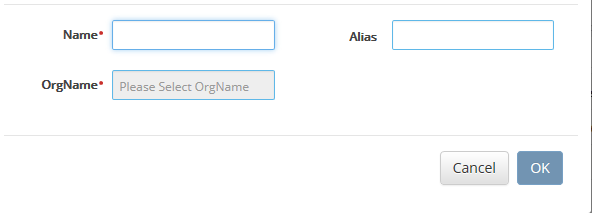

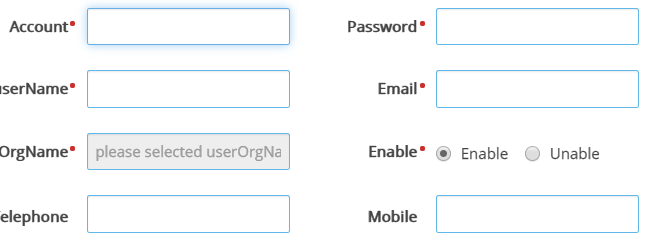

Benutzerverwaltung

Benutzer hinzufügen mit * erforderlich, um das OK-Schlüsselende auszufüllen, Benutzeränderung, Benutzerautorisierung, Benutzerbatchlöschung löschen.

Und das Passwort zurücksetzen.

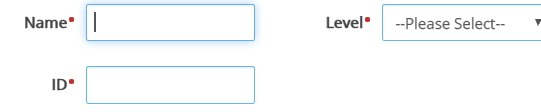

Der Wecker ist eingestellt

Um Warneinstellungen hinzuzufügen, klicken Sie auf „Hinzufügen“ mit * zum Ausfüllen

Um Warneinstellungen hinzuzufügen, klicken Sie auf „Hinzufügen“ mit * zum Ausfüllen

Ändern Sie die Alarmeinstellungen. Wählen Sie den zu ändernden Namen und die Stufe aus. Drücken Sie zum Beenden OK. Zum Löschen drücken Sie diese Taste.

Ändern Sie die Alarmeinstellungen. Wählen Sie den zu ändernden Namen und die Stufe aus. Drücken Sie zum Beenden OK. Zum Löschen drücken Sie diese Taste.